Projektmanagement-Tools sind das digitale Gedächtnis vieler Entwicklerteams. In Taiga.io liegen User-Stories, Bug-Reports und – so ehrlich muss man sein – oft auch sensible API-Keys oder Zugangsdaten in den Ticket-Beschreibungen. Doch was passiert, wenn dieses Gedächtnis gekapert wird?

Seit dem 7. Januar 2026 verfügt das Metasploit-Framework über ein neues Modul, das genau dieses Albtraum-Szenario Realität werden lässt. Es zielt auf CVE-2025-62368 ab, eine kritische Sicherheitslücke in Taiga.io. Viele Admins zucken bei „Projektmanagement-Tool“ mit den Schultern – es ist ja kein öffentlicher Webshop mit Kundendaten. Doch nach meiner Einschätzung macht genau diese Nachlässigkeit den Exploit so brandgefährlich. Er ist der perfekte Einstiegspunkt für Lateral Movement im Firmennetzwerk.

In dieser technischen Analyse zeige ich auf, warum Taiga.io plötzlich im Fadenkreuz steht und wie Angreifer eine legitime Anmeldung nutzen, um den Server komplett zu übernehmen.

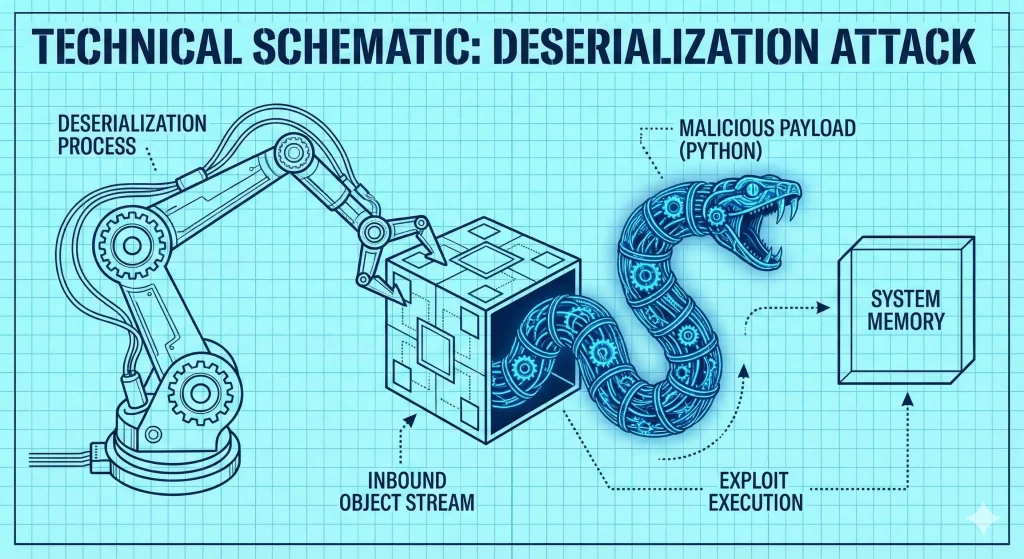

Die Anatomie der Lücke: Python Deserialisierung

Taiga basiert auf Python (Django). Wie viele moderne Anwendungen nutzt es Serialisierung, um komplexe Datenstrukturen über das Netzwerk zu transportieren. Das Problem bei CVE-2025-62368 liegt in der Art und Weise, wie Taiga bestimmte Benutzer-Inputs verarbeitet.

Es handelt sich um eine authentifizierte Deserialisierungs-Schwachstelle. Das klingt zunächst harmlos („Man braucht ja ein Passwort“). Aber ich möchte einen kritischen Punkt hervorheben: Es reicht ein Account mit niedrigsten Privilegien. In vielen Firmen, die ich auditiert habe, ist die Selbstregistrierung aktiv, oder es existieren verwaiste Accounts von ehemaligen Praktikanten. Sobald der Angreifer einen Fuß in der Tür hat, nutzt er die API, um ein manipuliertes Python-Objekt einzuschleusen.

Beim Versuch des Taiga-Backends, dieses Objekt zu lesen („deserialisieren“), wird der darin versteckte Schadcode ausgeführt. Aus einem einfachen „Ticket-Ersteller“ wird im Bruchteil einer Sekunde der Administrator des Systems.

Das Metasploit-Szenario: Vom Ticket zur Root-Shell

Mit dem neuen Metasploit-Modul läuft der Angriff mittlerweile vollautomatisiert ab. Für Red Teamer (und Kriminelle) ist es der einfachste Weg, sich dauerhaft im internen Netzwerk festzusetzen.

So sieht der typische Angriffsablauf aus:

- Zugang: Der Angreifer nutzt geleakte Zugangsdaten (Phishing) oder registriert sich selbst, falls das System offen ist.

- Payload: Metasploit generiert einen Python-basierten Payload (meist eine Reverse TCP Shell).

- Injection: Dieser Payload wird in einen scheinbar harmlosen API-Request verpackt – etwa beim Importieren eines Projekts oder beim Ändern des Benutzerprofils.

- Execution: Der Taiga-Prozess führt den Code aus. Der Angreifer erhält eine Shell und hat nun Zugriff auf die Umgebungsvariablen (oft inklusive Datenbank-Passwörter).

Da Taiga häufig in Docker-Containern läuft, die Zugriff auf Git-Repositories oder CI/CD-Pipelines haben, sitzt der Angreifer nun im Herzen der Entwicklung.

Warum DevOps-Tools das perfekte Ziel sind (Shadow IT)

Hacker lieben Tools wie Taiga, Jira oder Confluence. Ich sehe dafür vor allem drei Gründe:

- Schatten-Dasein: Diese Tools werden oft einmal aufgesetzt und dann vergessen. Sicherheitsupdates? Fehlanzeige. Das Motto lautet oft: „Never touch a running system.“

- Informations-Goldgrube: In Tickets finden sich oft Passwörter („Hier sind die DB-Credentials für das Testsystem“), AWS-Keys oder Beschreibungen von ungepatchten Sicherheitslücken der eigenen Software.

- Vertrauen: Der Traffic von diesen Servern wird von internen Firewalls selten blockiert. Ein Server, der Tickets verwaltet, gilt als vertrauenswürdig.

CVE-2025-62368 macht Taiga.io vom nützlichen Werkzeug zum Trojanischen Pferd.

Schutzmaßnahmen: Den „Sumpf“ trockenlegen

Wenn Sie Taiga.io selbst hosten (On-Premise), rate ich dringend dazu, sofort zu handeln.

1. Update auf die neueste Version Die Entwickler haben Patches bereitgestellt, die die unsichere Deserialisierung verhindern. Aktualisieren Sie Ihre Docker-Container oder manuellen Installationen unverzüglich. Prüfen Sie die Release Notes auf den Fix für CVE-2025-62368.

2. Registrierung deaktivieren Wenn Ihr Taiga-Server aus dem Internet erreichbar ist, deaktivieren Sie zwingend die freie Benutzerregistrierung (PUBLIC_REGISTER_ENABLED = False). Jeder Account weniger ist ein potenzieller Angriffsvektor weniger.

3. Egress Filtering (Ausgehenden Traffic blockieren) Das ist mein wichtigster Profi-Tipp: Ihr Taiga-Server muss keine Verbindung zum Internet aufbauen (außer für Updates). Blockieren Sie auf der Firewall ausgehende Verbindungen. Wenn der Server keine Reverse Shell zum Angreifer aufbauen kann („Call Home“), läuft der Metasploit-Exploit oft ins Leere.

4. Monitoring auf Prozess-Ebene EDR-Lösungen sollten überwachen, ob der python oder gunicorn Prozess von Taiga plötzlich verdächtige Kind-Prozesse wie /bin/bash, curl oder wget startet. Das ist ein klares Indiz für eine Kompromittierung.

Fazit

Die Schwachstelle CVE-2025-62368 in Taiga.io ist ein Weckruf. Sicherheit endet nicht am Netzwerkrand. Interne Tools (Shadow IT) sind oft weichere Ziele als die gehärtete Firmen-Webseite. Mit dem Metasploit-Modul ist die Zeit der Ausreden vorbei. Wer seine DevOps-Tools nicht patcht, lädt Angreifer praktisch ein, die Produkt-Roadmap mitzuschreiben – oder zu löschen.

Andere Artikel: