Mit jedem Jahr werden die Technologien zum Knacken von Passwörtern schneller, effizienter und günstiger. Ein Passwort, das vor 10 Jahren als sicher galt, lässt sich heute oft in wenigen Stunden oder sogar Minuten entschlüsseln. Während früher ein solcher Angriff noch 1000 Euro und eine Woche Zeit kosten konnte, reichen heutzutage oft schon 100 Euro und ein einzelner Tag – manchmal sogar noch weniger.

Hacker setzen dabei nicht nur auf rohe Rechenleistung, sondern nutzen gezielt menschliche Verhaltensmuster. Sie analysieren, wie Menschen Passwörter wählen, sammeln riesige Datenbanken typischer Passwörter und Varianten und setzen diese beim Angriff ein. So lassen sich viele Accounts blitzschnell kompromittieren.

Viele Menschen wiegen sich dennoch in falscher Sicherheit: „Mir passiert das schon nicht“, „Wer sollte sich schon für meinen Account interessieren?“. Genau solche Denkweisen sind aber selbst ein gefährliches Muster, das Hacker ausnutzen.

Deshalb ist es entscheidend, bei der Erstellung von Passwörtern einige einfache, aber sehr effektive Maßnahmen zu beachten. So schützt du nicht nur deine eigenen Konten, sondern auch andere, die möglicherweise indirekt durch Angriffe auf dein Konto gefährdet werden könnten.

In diesem Artikel zeige ich dir:

- die wichtigsten Prinzipien für sichere Passwörter,

- empfehlenswerte Programme zur Passworterstellung und -verwaltung,

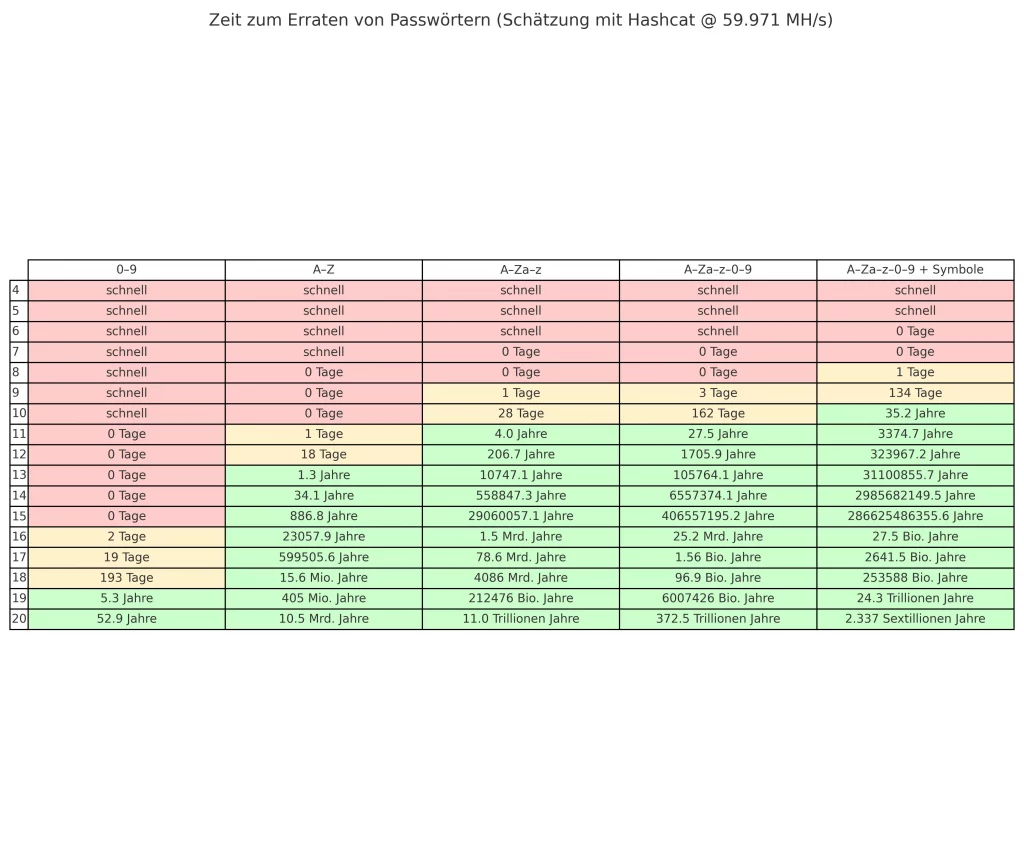

- und anhand einer praktischen Tabelle, wie lange es heute dauert, verschiedene Passworttypen zu knacken.

Lass uns gemeinsam deine Passwortsicherheit auf das nächste Level bringen!

Was macht ein sicheres Passwort aus?

Ein starkes Passwort ist lang genug und enthält verschiedene Zeichenarten. Das BSI rät: „Je länger, desto besser“. Schon ab etwa 8 Zeichen sollte man Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen mischen. Ein einfaches Merkmuster wie ein einzelnes Wort oder „Passwort123!“ gilt trotz der Mischung nicht als sicher. Vermeide deshalb Namen, Haustiernamem, Geburtsdaten oder Tastaturmuster wie „1234“ oder „qwertz“. Stattdessen kann man sich einen Satz merken und nur die Anfangsbuchstaben nehmen oder 5–6 zufällig gewählte Wörter per Leerzeichen verbinden. Auch Gedankenstützen wie Eselsbrücken und das Einbauen von Symbolen (z.B. „@“ statt „a“) helfen, ein langes, aber trotzdem merkbares Passwort zu erstellen. Am besten nutzt man einen Passwort-Manager, damit man sich nur ein gutes Master-Passwort merken muss und alle anderen Passwörter lang und unterschiedlich sein können. Und wo möglich schadet es nicht, zusätzlich die Zwei-Faktor-Authentisierung (SMS-Code, App, Hardware-Token usw.) zu aktivieren.

Passwort-Manager KeePass

Ein gutes Beispiel für einen Passwort-Manager wird ein freies offline Programm KeePass, das schon im Jahr 2003 von einem deutschen Entwickler vorgestellt wurde.

KeePass ist ein kostenloser, lokal installierbarer Passwortmanager für Windows (auch mit Versionen für Linux, macOS, Android & iOS durch Drittanbieter wie KeePassXC oder KeePassDX). Er speichert alle deine Zugangsdaten in einer verschlüsselten Datenbank, die mit nur einem Master-Passwort geöffnet werden kann.

Vorteile von KeePass

- Vollständig offline: Die Passwortdatenbank liegt nur auf deinem Gerät – kein Cloud-Zwang, volle Kontrolle.

- Starke Verschlüsselung (z. B. AES-256): Deine Daten sind ohne das Master-Passwort praktisch nicht zu knacken.

- Open Source: Der Quellcode ist öffentlich einsehbar – das erhöht das Vertrauen und die Transparenz.

- Erweiterbar: Zahlreiche Plugins und Tools für mehr Komfort, z. B. Auto-Type oder Synchronisation.

- Keine Werbung, keine Kosten, keine Registrierung nötig.

Nachteile von KeePass

- Vergisst du dein Master-Passwort, war’s das!

Es gibt keine Wiederherstellungsmöglichkeit. Ohne dein Hauptpasswort ist deine gesamte Datenbank verloren. - Nicht automatisch synchronisiert: Du musst selbst entscheiden, ob und wie du deine Datenbank zwischen Geräten abgleichen möchtest (z. B. über USB, Nextcloud oder manuell).

- Veraltet wirkende Oberfläche (im Vergleich zu modernen Cloud-Passwortmanagern wie Bitwarden oder 1Password).

- Keine integrierte Zwei-Faktor-Authentifizierung für das Öffnen der App (nur über Plugins möglich).

Wie schnell werden Passwörter geknackt?

Hacker haben super-schnelle Software und Hardware. Moderne Grafikprozessoren (GPUs) können Hunderte Milliarden von Passworthashes pro Sekunde berechnen. Zum Beispiel erreichte ein Cluster aus acht Nvidia-V100-GPUs auf AWS im Test etwa 59 971,8 MH/s bei SHA-256. Das heißt 59 971,8 Millionen Versuche pro Sekunde – enorm viele! Selbst im Consumer-Bereich schafft eine High-End-GPU schon viele Millionen Hashes pro Sekunde. Dank solcher Geschwindigkeiten sind einfache Passwörter sofort geknackt. Ein Testbericht von NordVPN verdeutlicht das: Das Passwort „111111“ (sechsstellig nur Ziffern) wird im Millisekundenbereich geknackt, ein etwas komplexeres Beispiel „##Hogw@rts111“ (mit Großbuchstaben, Sonderzeichen, Zahlen) in unter 30 Minuten. Das zeigt: Je geringer die Kombinationsanzahl, desto schneller die Knackzeit. Ein 6-stelliger numerischer Code (10^6 Kombinationen) ist praktisch unmittelbar geknackt, während ein sehr langes, komplexes Passwort Jahre oder sogar Jahrhunderte benötigen kann.

Hashcat mit AWS P3.16xlarge (8× Tesla V100)

In meinen Berechnungen habe ich die Geschwindigkeit von „Hashcat mit AWS P3.16xlarge (8× Tesla V100)“ verwendet. Und was bedeutet das eigentlich?

Hashcat ist ein beliebtes Passwort-Knack-Programm. Es nutzt oft GPUs, um extrem viele Passwörter in kurzer Zeit auszuprobieren. AWS bietet mit dem P3.16xlarge eine Cloud-Instanz mit 8 Tesla V100 GPUs – sehr leistungsstark für Berechnungen. Der Wert 59 971.8 MH/s stammt aus einem Benchmark: Er bedeutet, dass diese Maschine etwa 59 971,8 Millionen SHA-256-Hashes pro Sekunde erzeugen kann. (MH/s = Mega-Hashes/Sekunde.) Für Angreifer ist das relevant, weil es zeigt, wie viele Passwörter pro Sekunde getestet werden können. Je höher dieser Wert, desto schneller können sämtliche Kombinationen durchprobiert werden – und desto kleiner muss der „Kombinationsraum“ (die Anzahl möglicher Passwörter) sein, damit ein Passwort in kurzer Zeit gefunden wird. Kurz: Sehr hohe MH/s-Werte lassen sogar komplexe Passwörter innerhalb überschaubarer Zeit brute-forcen.

Andere Angriffsarten

Neben reiner „Brute-Force“ (alle Kombinationen durchprobieren) gibt es cleverere Methoden. Beim Wörterbuchangriff nutzt der Angreifer eine Liste mit häufigen Passwörtern oder Wörtern. Anstatt jede Zahlen- oder Buchstabenkombination zu testen, werden zuerst einfache und häufige Passwörter wie „password“, „123456“ oder Namen durchprobiert. Auch Passwörter wie „P@55w0r7“ sind keine gute Idee – sie sehen kompliziert aus, sind aber total vorhersehbar. Hacker nutzen dafür längst spezielle Listen mit solchen „kreativ aussehenden“ Standardpasswörtern. Ist dein Passwort aus einem einzelnen Wort oder einer bekannten Wortkombination zusammengesetzt, wird so oft mit hoher Trefferchance schnell Erfolg erzielt. Rainbow Tables sind eine andere Technik: Das sind große vorgefertigte Tabellen, in denen gängige Passwörter (bzw. Hashes) bereits vorkalkuliert sind. Statt einen Hash direkt zu knacken, sucht man in dieser Tabelle nach dem Hash und liest dann das Klarpasswort ab. Moderne Systeme salzen Passwörter allerdings in der Regel, sodass Rainbow Tables weniger effektiv sind. Trotzdem zeigen diese Methoden: Neben schnellen GPUs setzen Angreifer auf spezielle Passwortlisten und Vorausberechnungen, um gängige Passwörter blitzschnell zu entdecken.

Zahlenpasswort vs ASCII-Passwort

Mancher denkt: Ein 20-stelliges Passwort, das nur aus Ziffern besteht (also Zahlen von 000… bis 999…), sei sicherer als ein 10-stelliges Passwort mit Groß- und Kleinbuchstaben, Zahlen und Sonderzeichen. Immerhin gibt es bei 20 Ziffern ganze 10^20 mögliche Kombinationen – das sind eine Eins mit 20 Nullen! Klingt beeindruckend, oder?

Aber: Ein 10-stelliges Passwort mit 94 möglichen Zeichen (also a–z, A–Z, 0–9 und Sonderzeichen) hat rund 5,3*10^19 = 53 861 511 409 489 970 176 Kombinationen. Auch das ist gewaltig. Vergleicht man aber beide Varianten direkt, ist das rein numerische 20-Zeichen-Passwort tatsächlich nur etwa doppelt so sicher – trotz der doppelten Länge.

Ergänzen wir zu einem 10-stelligen Passwort nur ein weiteres Zeichen, haben wir ein 11-stelliges Passwort – mit dem kompletten ASCII-Zeichensatz: Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen. Dadurch ergeben sich pro Zeichen 94 mögliche Optionen. Insgesamt kommen wir so auf 94^11 Kombinationen – das sind etwa 5,06*10^21 Möglichkeiten!

Zum Vergleich: Ein 20-stelliger Zahlencode (nur Ziffern) hat 10^20 Kombinationen. Teilt man die beiden Werte, sieht man: Das 11-stellige Passwort ist über 50-mal sicherer – obwohl es kürzer ist.

Deshalb empfiehlt auch das BSI ausdrücklich, „alle verfügbaren Zeichen“ für Passwörter zu verwenden. Denn jede zusätzliche Zeichenart – etwa ein Großbuchstabe oder ein Sonderzeichen – vergrößert den möglichen Kombinationsraum exponentiell.

Schauen wir konkret auf die Zahlen:

- Nur Ziffern (20 Stellen): 10^20 = 100000000000000000000 mögliche Passwörter.

- Klein-, Großbuchstaben, Ziffern und Sonderzeichen (10 Stellen): 94^10 ≈ 5,39*10^19 Möglichkeiten.

- Klein-, Großbuchstaben, Ziffern und Sonderzeichen (11 Stellen): 94^11 ≈ 5,06*10^21 Möglichkeiten.

| Passwortlänge | 0–9 | A–Z | A–Z a–z | A–Z a–z 0–9 | A–Z a–z 0–9 + Symbole |

|---|---|---|---|---|---|

| 4 | schnell | schnell | schnell | schnell | schnell |

| 5 | schnell | schnell | schnell | schnell | schnell |

| 6 | schnell | schnell | schnell | schnell | 0 Tage |

| 7 | schnell | schnell | 0 Tage | 0 Tage | 0 Tage |

| 8 | schnell | 0 Tage | 0 Tage | 0 Tage | 1 Tag |

| 9 | schnell | 0 Tage | 1 Tag | 3 Tage | 134 Tage |

| 10 | schnell | 0 Tage | 28 Tage | 162 Tage | 35.2 Jahre |

| 11 | 0 Tage | 1 Tag | 4.0 Jahre | 27.5 Jahre | 3 374.7 Jahre |

| 12 | 0 Tage | 18 Tage | 206.7 Jahre | 1 705.9 Jahre | 323 Tsd. Jahre |

| 13 | 0 Tage | 1.3 Jahre | 10 Tsd. Jahre | 105 Tsd. Jahre | 31 Mio. Jahre |

| 14 | 0 Tage | 34.1 Jahre | 558 847.3 Jahre | 6 557 374.1 Jahre | 2 985 682 149.5 Jahre |

| 15 | 0 Tage | 886.8 Jahre | 29 Mio. Jahre | 406 Mio. Jahre | 286 Mrd. Jahre |

| 16 | 2 Tage | 23 Tsd. Jahre | 1.5 Mrd. Jahre | 25.2 Mrd. Jahre | 27.5 Bio. Jahre |

| 17 | 19 Tage | 599 Tsd. Jahre | 78.6 Mrd. Jahre | 1.56 Bio. Jahre | 2 641.5 Bio. Jahre |

| 18 | 193 Tage | 15.6 Mio. Jahre | 4 086 Mrd. Jahre | 96.9 Bio. Jahre | 253 588 Bio. Jahre |

| 19 | 5.3 Jahre | 405 Mio. Jahre | 212 476 Bio. Jahre | 6 007 426 Bio. Jahre | 24.3 Trillionen Jahre |

| 20 | 52.9 Jahre | 10.5 Mrd. Jahre | 11.0 Trillionen Jahre | 372.5 Trillionen Jahre | 2.337 Sextillionen Jahre |

So erstellst du ein sicheres Passwort

Zum Schluss noch ein paar Tipps, wie du selbst ein starkes Passwort findest: Wähle am besten einen langen Merksatz oder mehrere zufällige Wörter. Zum Beispiel könntest du einen Satz nehmen („Ich trinke gern 2 Tassen Kaffee am Morgen!“) und daraus die Anfangsbuchstaben oder Laute nehmen, ergänzt durch Zahlen oder Symbole. Oder du verbindest 4–6 Wörter, die du dir gut merken kannst, mit Sonderzeichen dazwischen – daraus wird ein langer, schwer zu knackender Passphrase. Baue Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen ein (wenn die Webseite das erlaubt). Vermeide persönliche Daten oder einfache Muster. Teste dein neues Passwort nach Möglichkeit mit einem seriösen Online-Checker (oder dem BSI-Passwortcheck), und nutze verschiedene Passwörter für jeden Account. Am sichersten ist die Kombination aus einem zufälligen, langen Passwort und einem Passwort-Manager – so musst du nur ein starkes Master-Passwort selbst merken. Bei sehr wichtigen Konten empfiehlt sich zusätzlich die Zwei-Faktor-Authentisierung. So stellst du sicher, dass selbst leistungsstarke Cracking-Tools in „Hashcat-Geschwindigkeit“ deinem Passwort nicht so schnell auf die Spur kommen.

Weitere Artikel: